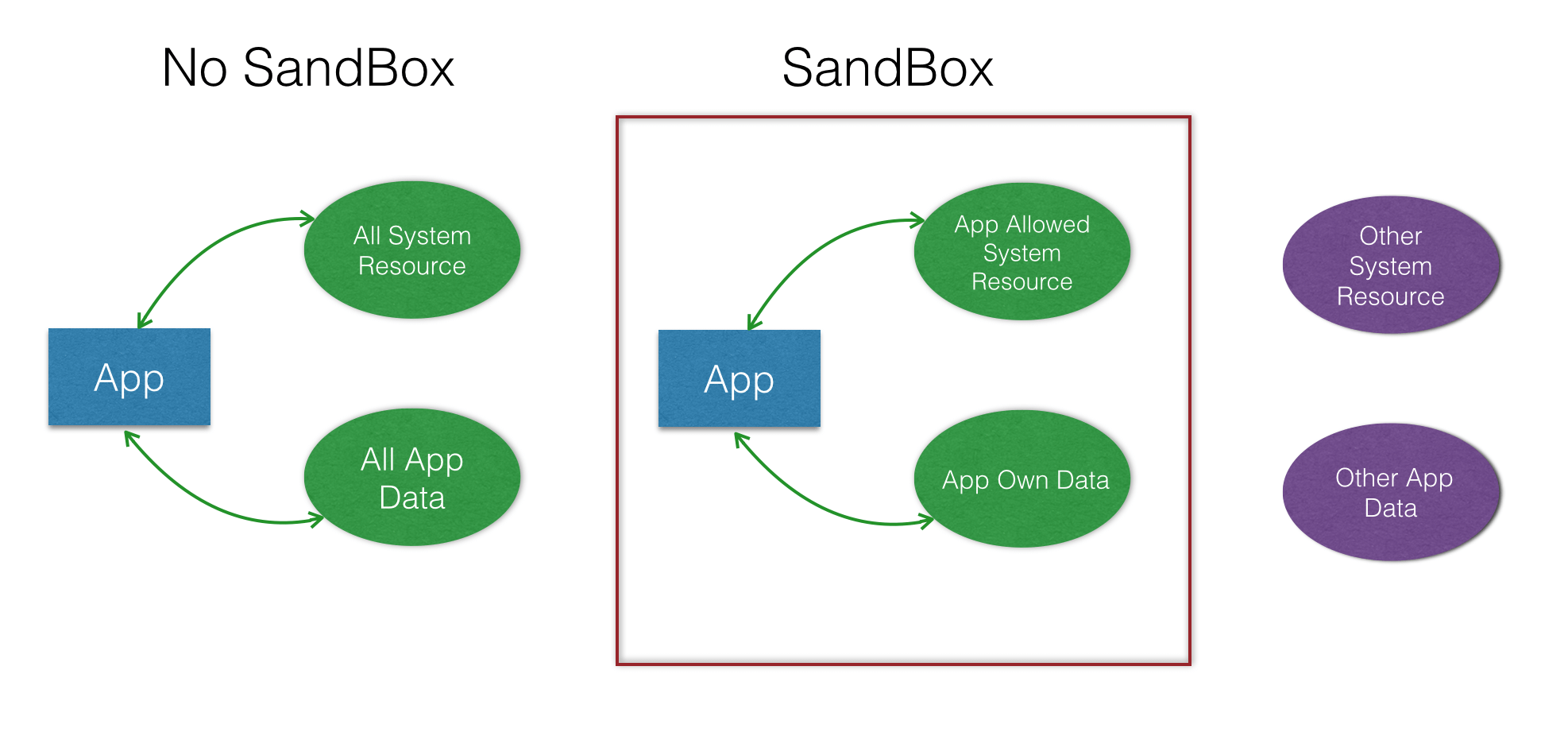

iOS默认并且只能读写对应的沙盒目录。

OSX自从10.6系统开始引入沙盒机制,规定发布到Mac AppStore的应用,必须遵守沙盒约定。沙盒对应用访问的系统资源,硬件外设,文件,网络,XPC,都做了严格的限制,这样能防止恶意的App通过系统漏洞,攻击系统,获取控制权限,保证了OSX系统的安全。沙盒相当于给每个App一个独立的空间。要获取自己空间之外的资源必须获得授权。

macOS APP不需要上架的时候,可以不开启Sandbox 功能,可以随意访问mac上的文件。

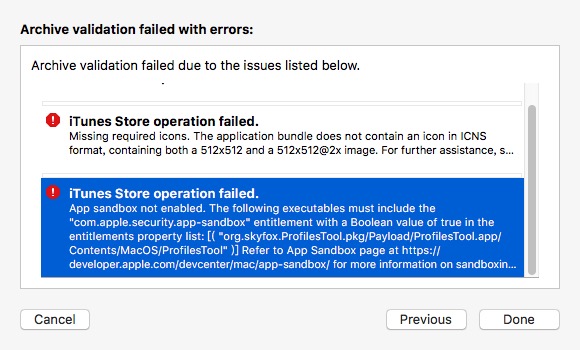

当未开启Sandbox功能上传到APPStore的时候提示:

iTunes Store operation failed.

App sandbox not enabled. The following executables must include the "com.apple.security.app-sandbox" entitlement with a Boolean value of true in the entitlements property list: [( "org.skyfox.ProfilesTool.pkg/Payload/ProfilesTool.app/Contents/MacOS/ProfilesTool" )] Refer to App Sandbox page at https://developer.apple.com/devcenter/mac/app-sandbox/ for more information on sandboxing your app.

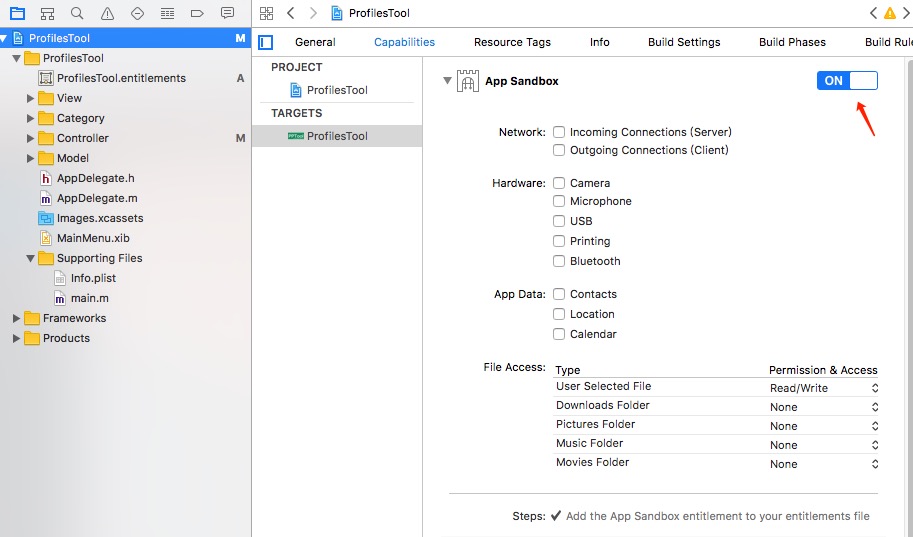

开启Sandbox

App Sandbox

在Xcode工程target设置Tab的Capabilities中选择 App Sandbox 为ON即可开启使用沙盒,Xcode自动生成.entitlements权限配置文件到工程。并且可以配置相应的权限,(网络,硬件,App Data,文件访问)

Network:网络访问控制

Network:网络访问控制

Incoming Connections(Server) :应用做为Server对外提供HTTP,FTP等服务时需要打开

Outgoing Connections(Client):做为客户端,访问服务器时需要打开

Hardware:硬件资源控, Printing为必须勾选。App的默认第一个顶级菜单中有打印功能的子菜单。

Camera

Micophone

USB

Printing

App Data:获取系统的联系人,位置,日历服务时需要打开

Contacts

Location

Calendar

File Access:文件和用户目录的访问控制,分为禁止none,只读,读写3类

User Selected File:文档类应用或者需要用户选择打开某个文件时,需要选择合适的访问权限.

Downloads Folder

Pictures Folder

Music Folder

Movies Folder

如果应用中不需要的权限项,一律不要打开。否则App Review团队会拒绝你的应用上架

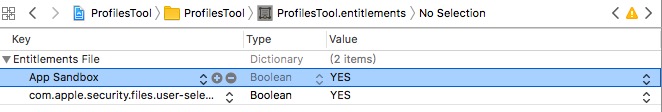

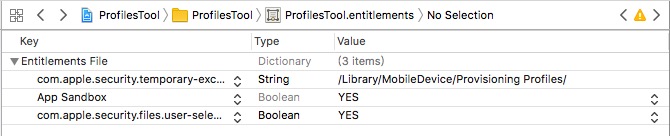

entitlements权限配置信息存储

沙盒中每个需要访问权限的项都对应一个key,对应的value,YES 或 NO表示是否允许访问。选择配置了沙盒的访问控制信息后,Xcode会自动保存到一个扩展名为.entitlements的plist文件中

应用打包时会对这个文件进行签名, 应用运行期间要获取某个权限时,系统都会通过.entitlements去检查应用是否有授权,如果没有就拒绝访问。

应用打包时会对这个文件进行签名, 应用运行期间要获取某个权限时,系统都会通过.entitlements去检查应用是否有授权,如果没有就拒绝访问。

Sandbox之外的文件怎么访问?

那么问题就出现了,开启Sandbox 功能之后,NSHomeDirectory对应的文件夹形如:

/Users/yourName/Library/Containers/com.xxxx.appname/Data

程序数据文件的存储路径也不同,原来在

~/Library/Application Support/<app_name>/

如今在沙盒内:

~Library/Containers/<bundle_id>/Data/Library/Application/Support/<app_name>/

沙盒保证了程序只能访问沙盒container下的文件夹,这样就相对安全的保护了程序自身。

访问沙盒外部文件

对于用户想打开的磁盘其他位置的文件文件夹,可以有如下方式:

一、让用户人为选择目录

Capabilities中选择 App Sandbox ,在File Access中User Selected File项中选择Read/Write文件读写权限

沙盒有个默认的规则。在App运行期间通过NSOpenPanel用户手动打开的任意位置的文件,把这个这个路径保存下来,后面都是可以直接用这个路径继续访问获取文件内容的。

但是App重新启动后,这个文件路径就不能直接访问了。要想永久的获得应用的Container目录之外的文件,这里必须讲一下Security-Scoped Bookmark。

Security-scoped bookmarks:

使用bookmarks之前同样要在.entitlements文件中填写对应的key与value

Security-scoped bookmarks有2种:

An app-scoped bookmark

能为已沙盒程序提供对用户指定文件和文件夹的持久访问权。 例如,如果程序采用了一个程序容器外的下载或处理目标文件夹,通过 NSOpenpanel 对话框获得用户想使用该文件夹的初始访问权。

然后,为其创建一个 app-scoped bookmark,将它作为程序的配置储存(可能用属性列 表文件或 NSUserDefaults 类)。有了 app-scoped bookmark,程序就能获得对该文件夹的 未来访问权了。

。这种bookmark方式使用的比较多。

在.entitlements文件对应的key对应的权限key为com.apple.security.files.bookmarks.app-scope

A document-scoped bookmark

提供了对特定文档的持久访问权。可以理解为针对文档嵌套的一种权限模式。比如你开发一个能编辑ppt文档的应用,里面嵌入了视频文件,图片文件连接。那么下次打开这个ppt文档时就能直接访问这些文件而不需要在通过NSOpenPanel打开获得授权。

Document-scoped bookmark 只能指向文件而不是文件夹。并且这个文件必须不在系统使用的 位置上(如/private 或/Library)

在.entitlements文件对应的key对应的权限key为com.apple.security.files.bookmarks.document-scope

保存打开的文件URL的bookmark

获取到URL的bookmarkData存储到NSUserDefaults等位置

NSData *bookmarkData =[url bookmarkDataWithOptions:NSURLBookmarkCreationWithSecurityScope includingResourceValuesForKeys:nil relativeToURL:nil error:NULL];

应用启动时通过URL的bookmark获取文件授权

通过bookmark数据解析获取授权的NSURL,并且执行startAccessingSecurityScopedResource方法得到访问权限。

执行block回调完成相关内容读取后,执行stopAccessingSecurityScopedResource停止授权。

|

1 2 3 4 5 6 7 |

NSURL *allowedUrl = [NSURL URLByResolvingBookmarkData:bookmarkData options:NSURLBookmarkResolutionWithSecurityScope|NSURLBookmarkResolutionWithoutUI relativeToURL:nil bookmarkDataIsStale:&bookmarkDataIsStale error:NULL]; @try { [allowedUrl startAccessingSecurityScopedResource]; block(); } @finally { [allowedUrl stopAccessingSecurityScopedResource]; } |

二、文件访问临时例外

home-relative-path

临时例外, 提供一个相对于user home目录的路径。相对于~

例如我指定“/Library/MobileDevice/Provisioning Profiles/”目录用来读取系统的profies文件。

当我设置home相对路径后,在程序中要手动拼接上home目录。

当我设置home相对路径后,在程序中要手动拼接上home目录。

拼接home路径有两种方式:

一种是getpwuid方法

|

1 2 3 4 5 6 7 |

#include <unistd.h> #include <sys/types.h> #include <pwd.h> #include <assert.h> struct passwd *pw = getpwuid(getuid()); NSString *home = [NSString stringWithUTF8String:pw->pw_dir]; |

一种是根据沙盒目录字符串截取

|

1 2 3 4 5 6 |

NSString *home = NSHomeDirectory(); NSArray *pathArray = [home componentsSeparatedByString:@"/"]; NSString *absolutePath; if ([pathArray count] > 2) { absolutePath = [NSString stringWithFormat:@"/%@/%@", [pathArray objectAtIndex:1], [pathArray objectAtIndex:2]]; } |

absolute-path

临时例外, 提供一个绝对路径。相对于 /

| Entitlement key | Capability |

| com.apple.security.temporary-exception.files.home-relative-path.read-only | 开启对于home指定子目录或者文件的只读权限 |

|

com.apple.security.temporary-exception.files.home-relative-path.read-write |

开启对于home指定子目录或者文件的读写权限 |

|

com.apple.security.temporary-exception.files.absolute-path.read-only |

开启对于 / 指定子目录或者文件的只读权限 |

|

com.apple.security.temporary-exception.files.absolute-path.read-write |

开启对于 / 指定子目录或者文件的读写权限 |

点击下载AppSandboxInDepth中文版 “App_Sandbox_In_Depth-CN”

EnablingAppSandbox https://developer.apple.com/library/content/documentation/Miscellaneous/Reference/EntitlementKeyReference/Chapters/EnablingAppSandbox.html

AppSandboxTemporaryExceptionEntitlements https://developer.apple.com/library/content/documentation/Miscellaneous/Reference/EntitlementKeyReference/Chapters/AppSandboxTemporaryExceptionEntitlements.html#//apple_ref/doc/uid/TP40011195-CH5-SW4

AppSandboxInDepth https://developer.apple.com/library/content/documentation/Security/Conceptual/AppSandboxDesignGuide/AppSandboxInDepth/AppSandboxInDepth.html#//apple_ref/doc/uid/TP40011183-CH3-SW1

http://blog.csdn.net/huang_123_456/article/details/50602662

转载请注明:天狐博客 » Cocoa开发之沙盒机制及访问Sandbox之外的文件